Des modules de formation pour se familiariser peu à peu avec les différents éléments de l’ordinateur, du système d’exploitation Windows et de la messagerie.

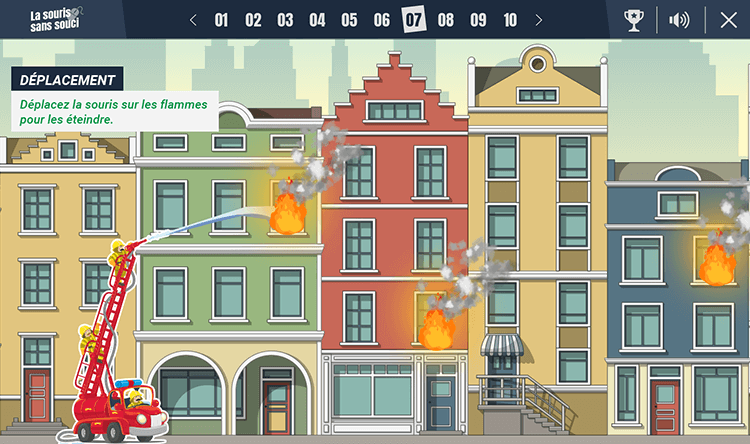

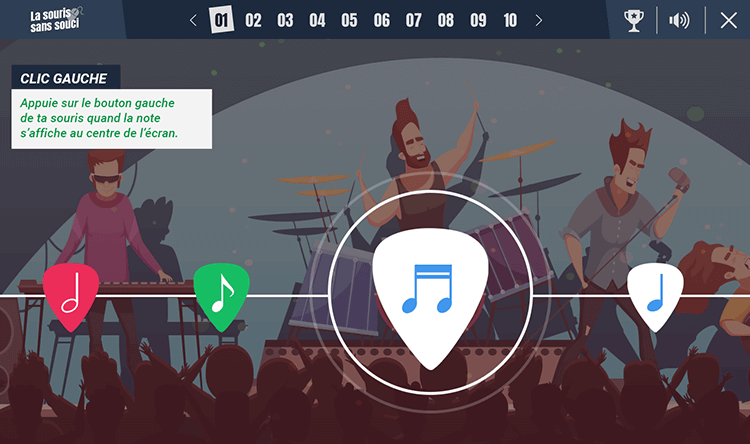

Interactif, ludique, une vraie pédagogie « learning by doing »

pour un apprentissage autonome pas à pas, interactif et ludique.

Formation sonorisée

Tutorat Possible

éligible au cpf

1er pas informatique

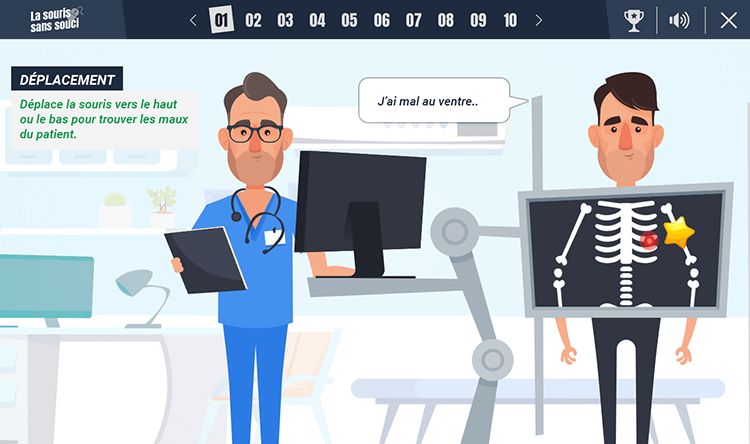

Manier la souris

![]() Durée : 6 modules – 1 heures 1/2

Durée : 6 modules – 1 heures 1/2

Maîtriser l’ensemble des actions réalisables avec la souris.

-

Manier la sourisLe déplacement de la souris

Le clic droit et clic gauche

Le double clic

Le glisser / déposer

La molette

Les indispensables de l’univers numérique

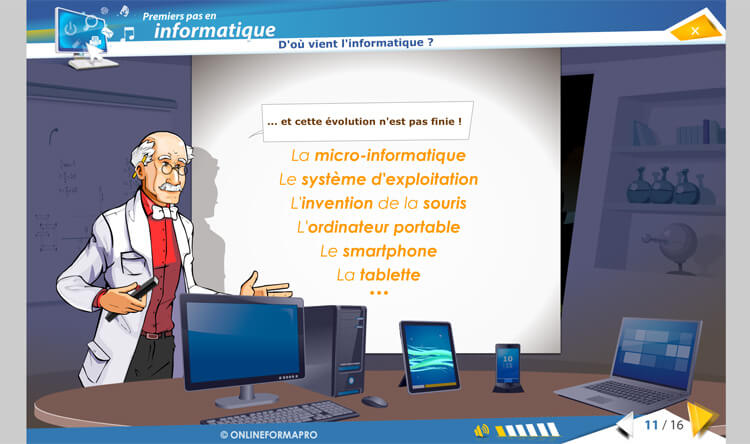

Les premiers pas en informatique

![]() Durée : 15 modules – 77 leçons – 20 heures

Durée : 15 modules – 77 leçons – 20 heures

Maîtriser l’environnement de travail, les notions de fichiers et de dossiers, les composants de l’unité centrale, les périphériques,…

-

Les premiers pas en informatiqueD’où vient l’informatique ?

Dans quels domaines l’informatique est-elle utilisée ?

De quoi est composée la partie matérielle d’un ordinateur ?

Que renferme le boitier et quel rôle joue t-il ?

Comment l’ordinateur nous comprend-il ?

A quoi comparer la quantité d’information ?

Comment utiliser le clavier ? -

Les actions de la sourisQu’est-ce que le pointeur ?

Que signifie pointer ?

Comment cliquer efficacement ?

Quand et comment utiliser le cliquer-déposer ?

Comment utiliser efficacement le menu contextuel ? -

L’environnement de travailComment mettre en route un ordinateur ?

Qu’est-ce que le bureau de Windows et son utilité ?

Qu’est-ce que le menu démarrer ?

Qu’est-ce que le Poste de travail ?

Comment se déconnecter ?

Comment arrêter l’ordinateur ? -

Les barres de titre, de menus, d’outils et d’adresseLes barres et leur utilité ?

Qu’est-ce que la barre de titre ?

Qu’est-ce que la barre de menus ?

Qu’est-ce que la barre d’outils ?

Qu’est-ce que la barre d’adresse ? -

Les barres de défilement, d’état, de tâches et de

lancement rapideQu’est-ce que la barre de défilement ?

Qu’est-ce que la barre d’état ?

Qu’est-ce que la barre de tâches ?

Qu’est-ce que la barre de lancement rapide ? -

Notions de fichiers et de dossiersQu’est-ce qu’un fichier ?

Qu’est-ce que les extensions ?

Qu’est-ce qu’un dossier ?

Deux volets pour explorer

Comment accéder aux propriétés des objets ? -

Savoir reconnaître les différents icônesQu’est-ce qu’une icône ?

A quoi servent les icônes du bureau ?

Comment organiser mon bureau ?

A quoi reconnaît-on des icônes de programmes ?

A quoi reconnaître les icônes ?

Comment créer une icône de raccourci ?

-

Les composants de l’unité centraleQu’est-ce que le processeur et la carte mère

Pourquoi 2 types de mémoire ?

Qu’est-ce que la mémoire vive ?

Que sont les « mémoires de masse » ?

Qu’est-ce que le disque dur ?

Qu’est-ce qu’un CD Rom ? -

Les périphériquesQu’est-ce qu’un périphérique ?

Quel rôle joue l’écran ?

Comment utiliser le clavier ?

Quel rôle joue la souris et comment l’utiliser ?

Qu’est-ce qu’une clé USB et quand l’utiliser ? -

Affichage des fenêtresQu’est-ce qu’une fenêtre active ?

Comment faire apparaître une fenêtre sur tout l’écran ?

Comment laisser provisoirement une fenêtre en attente ?

Comment afficher une fenêtre à sa taille précédente ?

Comment déplacer une fenêtre ? -

Manipuler les fenêtresComment modifier la taille d’une fenêtre ?

Comment afficher l’une après l’autre des fenêtres ouvertes ?

Comment fermer une fenêtre ?

Les fenêtres d’exploration et d’application -

L’explorateurComment visualiser l’arborescence des dossiers ?

Comment afficher en icône, liste, détails ?

Comment effectuer des tris ? -

Manipuler les dossiersComment ouvrir et consulter un dossier ?

Comment créer un nouveau dossier ?

Comment déplacer un dossier ?

Comment copier le contenu d’un dossier ?

Comment renommer un dossier ?

Comment copier ? -

Manipuler les documentsComment sélectionner plusieurs éléments contigus ?

Comment sélectionner plusieurs élément non contigus ?

Comment déplacer un document ?

Comment copier un document ?

Comment renommer un document ?

Comment couper pour déplacer ? -

La corbeilleQuelles sont les fonctions de la corbeille ?

Comment supprimer un document ou un dossier ?

Comment restaurer un document ou un dossier ?

Comment vider la corbeille ?

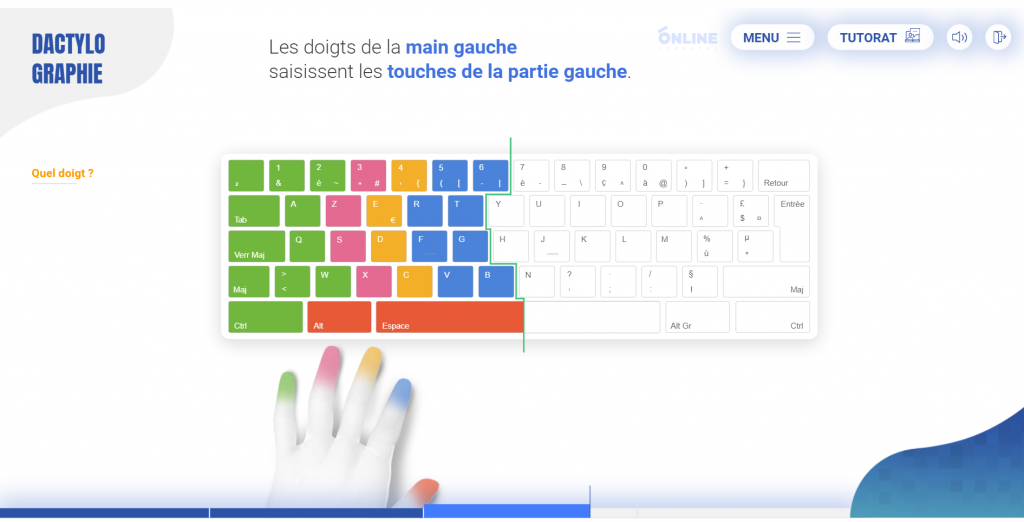

Dactylographie

![]() Durée : 22 modules – 77 leçons – 20 heures

Durée : 22 modules – 77 leçons – 20 heures

Maîtriser l’utilisation de son clavier

-

Le clavierPosition initiale

Quel doigt ?

Tapez pour voir !

Conseils -

La ligne centraleLes lettres SDF et JKL

Les lettres Q et M

Les lettres G et H

Les lettres A et P -

La ligne supérieureLes lettres Z et O

Les lettres ER et UI

Les lettres T et Y

-

La ligne inférieureLes lettres W et X

Les lettres C et V

Les lettres B et N -

Les signesLes signes , et ;

Les signes ! et :

Les signes ‘ et ”

Les signes ( et )

Les signes _ et –

Les signes ? et . -

DactylographieLes accents é et è

La cédille et à

L’accent circonflexe et la lettre ù

Entraînement – Textes littéraires

Entrainement – textes officiels

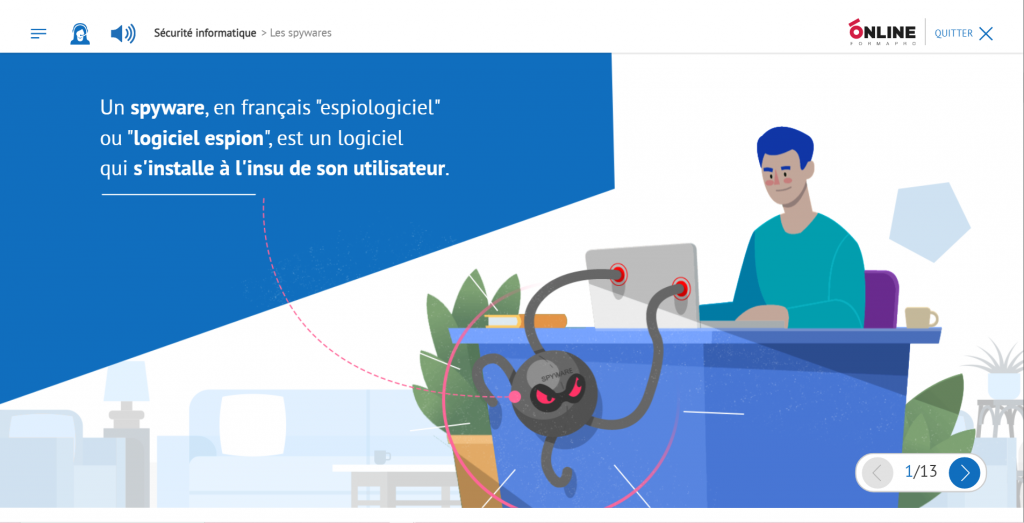

Sécurité informatique

![]() Durée : 1 module – 6 leçons – 5 heures

Durée : 1 module – 6 leçons – 5 heures

Maîtriser les problématiques liées aux risques informatiques.

-

Sécurité informatiqueLes spywares

Les virus

Les Troyens

Les spams

Le phising

Le hoax

Les mots de passe

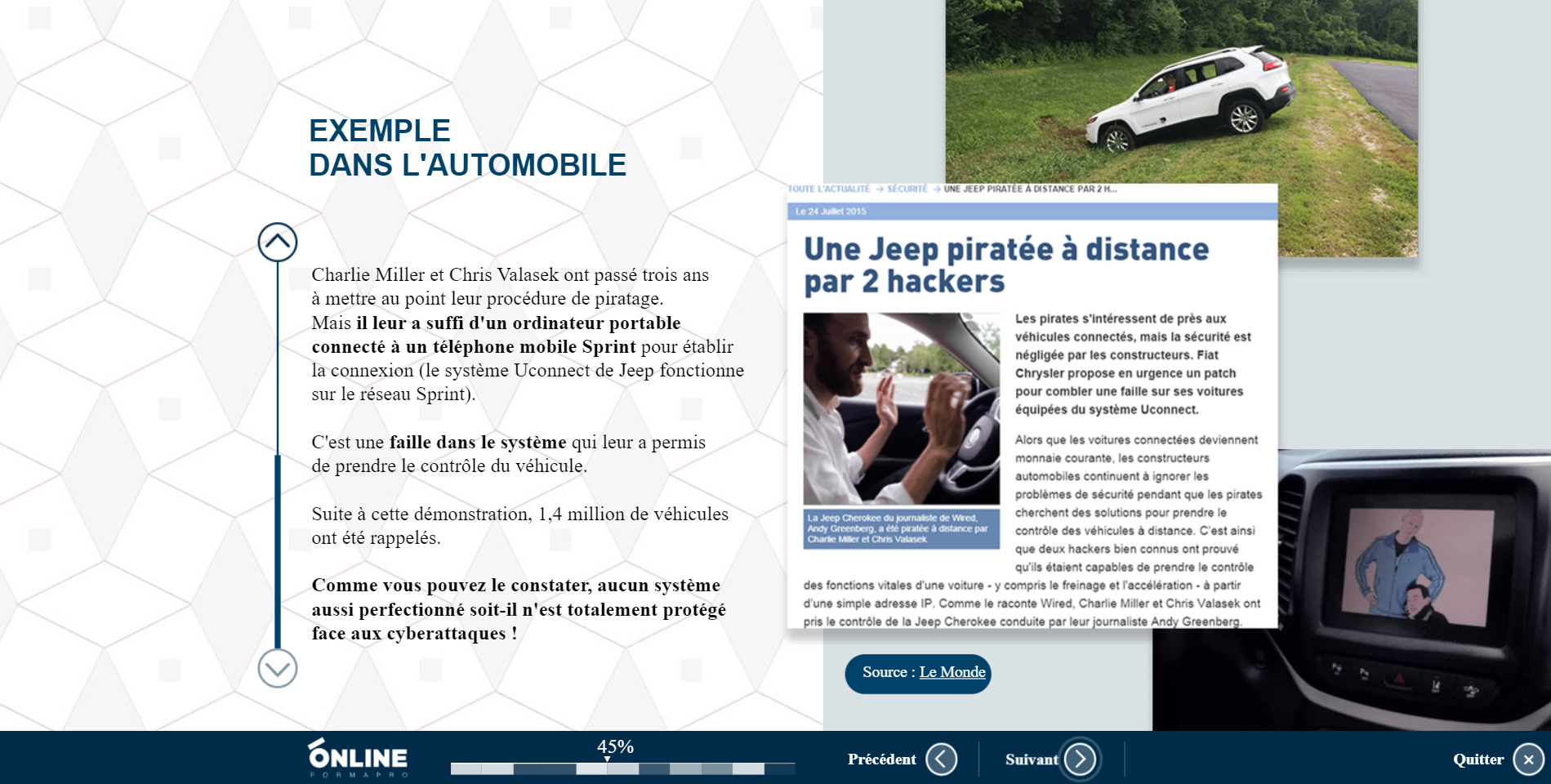

Cybersécurité

![]() Durée : 125 modules – 4 domaines – 26 heures

Durée : 125 modules – 4 domaines – 26 heures

Cette formation Cybersécurité vous permettra, en 125 modules, de vous sensibiliser et vous initier à la cybersécurité; quel que soit votre niveau, apprenez et assimilez des notions de base de la SSI utiles au travail comme à la maison.

-

PANORAMA DE LA SSIUnité 1 – Un monde numérique hyper-connectéUne diversité d’équipements et de technologies

Le cyberespace, nouvel espace de vie

Un espace de non-droits ? -

Unité 2 – Un monde à hauts risquesQui me menace et comment ?

Les attaques de masse

Les attaques ciblées

Les différents types de menaces

Plusieurs sources de motivation

Les conséquences pour les victimes de cyberattaques

Conclusion -

Unité 3 – Les acteurs de la cybersécuritéLe livre blanc pour la défense et la sécurité nationale

La stratégie nationale pour la sécurité du numérique

L’ANSSI

Autres acteurs de la cybersécurité

D’autres experts pour m’aider

Conclusion -

Unité 4 – Protéger le cyberespaceLes règles d’or de la sécurité

Choisir ses mots de passe

Mettre à jour régulièrement ses logiciels

Bien connaître ses utilisateurs et ses prestataires

Effectuer des sauvegardes régulières

Sécuriser l’accès Wi-fi de son entreprise ou son domicile

Être prudent avec son smartphone ou sa tablette

Protéger ses données lors de ses déplacements

Être prudent lors de l’utilisation de sa messagerie

Télécharger ses programmes sur les sites officiels des éditeurs

Être vigilant lors d’un paiement sur Internet

Séparer les usages personnels et professionnels

Prendre soin de ses informations et de son identité numérique

Conclusion -

Unité 5 – Notions de cryptographieIntroduction

Principe général

Chiffrement symétrique

Chiffrement asymétrique

Signature électronique, certificats et IGC

Conclusion -

SÉCURITÉ SUR INTERNETUnité 1 – Internet : de quoi s’agit-il ?Introduction

Internet schématisé

Cyber-malveillance

Ingénierie sociale

Contre-mesures possibles

En cas d’incident

Réseaux sociaux

Conclusion -

Unité 2 – Les fichiers en provenance d’InternetIntroduction

Les formats et les extensions d’un fichier

Y a-t-il des formats plus risqués que d’autres ?

Y a-t-il des sources plus sûres que d’autres ?

J’ai déjà eu recours à une pratique déconseillée sans aucun problème

Se protéger des rançongiciels

Conclusion -

Unité 3 – La navigation WebIntroduction

Comment fonctionne concrètement un navigateur ?

Vous avez dit “typosquatting” ?

Le moteur de recherche, la porte d’entrée du web

Et les “cookies” alors ?

Le navigateur bienveillant pour la santé de votre ordinateur

Le contrôle parental

Conclusion -

Unité 4 – La messagerie électroniqueIntroduction

Présentation

Panorama des menaces

Bonnes pratiques de messagerie

Les clients de messagerie

Les messageries instantanées

Cas particuliers -

Unité 5 – L’envers du décor d’une connexion WebIntroduction

Fonctionnement basique d’une connexion web

Utilisation d’un serveur mandataire

HTTPS et les certificats

Conclusion

-

Unité 5 – Mon rôle dans la sécurité numériqueIntroduction

Les données

Risques sur les données

Protéger les données

Responsabilités face aux risques -

SÉCURITÉ DE L’AUTHENTIFICATIONUnité 1 – Principes de l’authentificationIntroduction

Objectif de l’authentification

Facteurs d’authentification

Les types d’authentification

Limites des facteurs d’authentification

Les risques liés aux mots de passe -

Unité 2 – Attaques sur les mots de passeIntroduction

Les attaques directes

Les attaques indirectes

Conclusion -

Unité 3 – Sécuriser ses mots de passeIntroduction

Un bon mot de passe

Comment mémoriser un mot de passe fort ?

Comment éviter la divulgation de mot de passe ?

Conclusion -

Unité 4 – Gérer ses mots de passeIntroduction

Gérer la multiplication des mots de passe

Configurer les logiciels manipulant les mots de passe

Transmettre des mots de passe sur le réseau

Conclusion -

SÉCURITÉ DU POSTE DE TRAVAIL ET NOMADISMEUnité 1 – Applications et mises à jourIntroduction

Concept de vulnérabilité en sécurité informatique

Mise à jour

Installation d’applications -

Unité 2 – Options de configuration de basePremier démarrage

Déverrouillage et authentification

Logiciels de sécurité

Recommandations spécifiques aux terminaux mobiles

Données spécifiques aux terminaux mobiles

Chiffrement de l’appareil

Conclusion -

Unité 3 – Configurations complémentairesIntroduction

Gestion de base des comptes utilisateurs

Gestion avancée des comptes utilisateurs

Sauvegarde et connexion de l’appareil

Conclusion -

Unité 4 – Sécurité des périphériques amoviblesIntroduction

Risques au branchement

Chiffrement des périphériques de stockage amovible

Durabilité

Séparation des usages

Effacement sécurisé

Conclusion -

Unité 5 – Séparation des usagesIntroduction

Qu’est-ce que le mélange des usages ?

Le danger du mélange des usages

Étude de cas

Bonnes pratiques

Conclusion

Interopérabilité

Scorm et AICC

Tous les contenus proposés respectent les normes SCORM, AICC et xAPI.

Elles peuvent donc être intégrés à toute plateforme LMS du marché (Learning Management System).